Trong giới an ninh mạng toàn cầu, ShinyHunters được xem là một trong những băng nhóm hacker “lì lợm” và hoạt động bền bỉ nhất từ năm 2020 đến nay. Theo các chuyên gia bảo mật, mục tiêu của nhóm không nằm ở các hoạt động chính trị hay tình báo như nhiều nhóm tin tặc khác, mà là kiếm lợi nhuận từ việc buôn bán dữ liệu cá nhân — coi thông tin của hàng triệu người như một loại tài sản trao đổi trên “chợ đen” mạng.

|

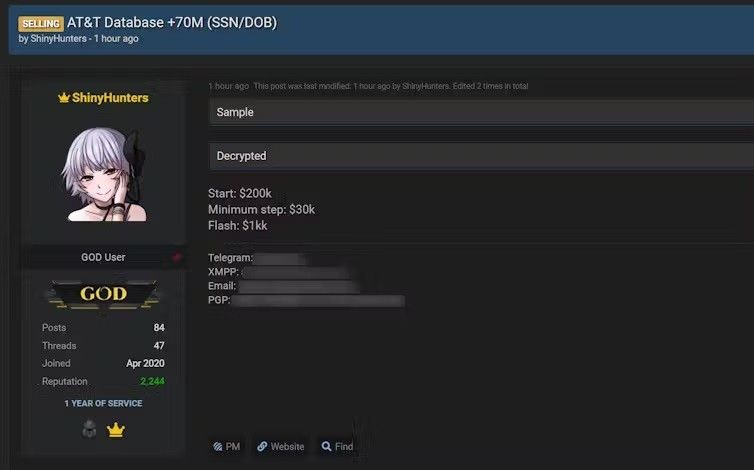

| ShinyHunters rao bán dữ liệu AT&T với giá 200.000 USD. Ảnh: The Conversation. |

Từ kẻ vô danh trở thành nỗi ám ảnh toàn cầu

ShinyHunters lần đầu xuất hiện trên các diễn đàn ngầm của cộng đồng hack vào năm 2020 và nhanh chóng tạo tiếng vang nhờ liên tiếp thực hiện các cuộc tấn công quy mô lớn. Không giống các nhóm được nhà nước hậu thuẫn, ShinyHunters tập trung vào việc xâm nhập hệ thống, đánh cắp dữ liệu rồi hoặc bán lại, hoặc tung ra một phần để gây chú ý và tối đa hóa lợi nhuận.

Những vụ rò rỉ dữ liệu chấn động

Trong vòng 5 năm, nhóm này đã gây ra hàng loạt vụ tấn công với quy mô khổng lồ có thể kể đến như sau:

- Tokopedia (Indonesia, 2020): Gần 91 triệu tài khoản bị đánh cắp.

- Wattpad (2020): Khoảng 270 triệu bản ghi, bao gồm email, tên đăng nhập và mật khẩu mã hóa, bị rao bán.

- Bonobos (Mỹ, 2021): Hơn 7 triệu thông tin khách hàng, trong đó có địa chỉ, số điện thoại và dữ liệu thẻ tín dụng một phần.

- AT&T (Mỹ, 2021): Nhóm tuyên bố sở hữu 70 triệu bản ghi, kèm số an sinh xã hội. Dù AT&T phủ nhận, nhưng dữ liệu được xác nhận là trùng khớp.

- Nhiều công ty công nghệ và thương mại điện tử khác như Home Chef, Zoosk, Mashable, Pixlr, 123RF… với tổng cộng hàng tỷ bản ghi bị phát tán.

Mục tiêu mới: Việt Nam

Ngày 09/09/2025, ShinyHunters đăng rao bán dữ liệu của Trung tâm Thông tin Tín dụng Quốc gia (CIC) trên một diễn đàn quốc tế. Theo tuyên bố, nhóm này nắm giữ hơn 160 triệu hồ sơ gồm thông tin cá nhân, lịch sử tín dụng, số CMND/CCCD, mã số thuế… Mức giá được đưa ra: 175.000 USD. Tờ Business Times đưa tin vụ việc vào ngày 11/09.

Hiện cơ quan chức năng đang điều tra, đồng thời khẳng định hệ thống dịch vụ tín dụng vẫn vận hành bình thường. Tuy nhiên, thiệt hại thực tế vẫn chưa thể xác định đầy đủ.

Động cơ và phương thức tấn công

Giới phân tích cho rằng ShinyHunters hướng đến lợi nhuận tài chính. Trên thị trường ngầm, dữ liệu cá nhân - đặc biệt là thông tin tài chính - có giá trị cực lớn, có thể dùng cho nhiều mục đích phi pháp như: lừa đảo, giả mạo danh tính, mở thẻ tín dụng, vay vốn trái phép hoặc bán lại cho các tổ chức tội phạm mạng khác.

Ngoài ra, việc tung ra một phần dữ liệu bị đánh cắp còn giúp nhóm khẳng định “uy tín” và tên tuổi trong cộng đồng, từ đó thu hút thêm “khách hàng” mua dữ liệu.

Các kỹ thuật tấn công thường được nhóm sử dụng gồm:

- Lừa đảo qua email/SMS (phishing) để đánh cắp thông tin đăng nhập.

- Dùng dữ liệu đăng nhập bị lộ trước đó (credential stuffing) để đột nhập.

- Khai thác lỗ hổng web như SQL injection hoặc cấu hình sai của máy chủ, cơ sở dữ liệu.

- Mua quyền truy cập từ các nhóm tin tặc khác hoặc người nội bộ.

- Tấn công qua chuỗi cung ứng, xâm nhập hệ thống của đơn vị cung cấp dịch vụ thứ ba.

- Khi đã chiếm quyền truy cập, nhóm sẽ sao lưu cơ sở dữ liệu, nén và mã hóa rồi chuyển ra ngoài qua kết nối an toàn (HTTPS) hoặc lưu trữ đám mây. Một phần dữ liệu sẽ được công khai để “chứng minh hàng thật”.

Biện pháp phòng ngừa.

Với cá nhân:

- Dùng mật khẩu mạnh, không trùng lặp giữa các dịch vụ; bật xác thực hai lớp (2FA).

- Cẩn trọng với email, tin nhắn lạ yêu cầu cung cấp thông tin cá nhân.

- Thường xuyên kiểm tra tài khoản ngân hàng, báo cáo tín dụng; kịp thời khóa tín dụng hoặc báo gian lận khi có dấu hiệu bất thường.

Với tổ chức, doanh nghiệp:

- Áp dụng xác thực đa yếu tố (MFA) cho tất cả tài khoản quản trị, đặc biệt khi truy cập từ xa.

- Giám sát truy vấn cơ sở dữ liệu, cảnh báo các hoạt động bất thường.

- Mã hóa dữ liệu nhạy cảm, phân quyền truy cập chặt chẽ.

- Thường xuyên rà soát, vá lỗ hổng bảo mật; tổ chức diễn tập ứng phó sự cố.

- Quản lý rủi ro trong chuỗi cung ứng, yêu cầu đối tác đáp ứng tiêu chuẩn an ninh.